Sono circa 200 le app che sono state colpite da Simbad, nuovo adware scoperto dai ricercatori di Check Point. Ve ne parliamo in questo articolo.

Nel corso dei mesi vi abbiamo parlato di numerose vulnerabilità scoperte dal team di Check Point, alcune che sfruttavano degli appositi kit fai da te e altre che invece andavano a colpire vulnerabilità di sistema. Questa volta parliamo di una vulnerabilità denominata SimBad, che sfrutta le librerie open source degli SDK (Software Development Kit) per poter iniettare un adware all’interno dei dispositivi ed eseguire azioni senza il consenso dell’utente.

Come funziona SimBad

Come già detto inizialmente, SimBad sfrutta le librerie e gli elementi open source degli SDK, ovvero i kit di sviluppo utilizzati per creare le applicazioni. I programmi coinvolti sono stati scaricati circa 150 milioni di volte, indice che questo attacco ha coinvolto parecchi utenti ignari.

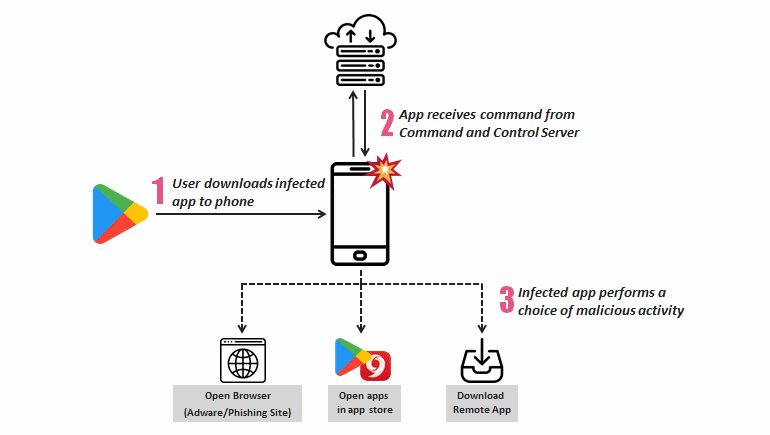

Una volta che si scarica una di queste applicazioni, l’adware va a registrarsi sulle funzioni BOOT_COMPLETE e USER_PRESENT, ovvero agisce solamente quando il dispositivo ha eseguito il boot completo del sistema e quando l’utente effettivamente utilizza lo smartphone. A questo punto l’attacco prosegue sul server Command and Control (C&C), che riceve comandi direttamente dall’adware, come ad esempio mostrare un ad senza consenso o eseguire un applicazione automaticamente. Le tre principali funzionalità di SimBad sono: mostrare Ads, effettuare phishing ed esporre dati sensibili alle applicazioni. Un possibile hacker può sfruttare SimBad per reindirizzare l’utente verso un URL fasulla di un’applicazione nota ed eseguire così il phishing dei dati.

L’hacker inoltre può anche aprire automaticamente il Google Play Store su una specifica applicazione e scaricarla automaticamente, aumentando così i profitti.

Il team di ricercatori ha inoltre scoperto che il server C&C agisce sotto l’indirizzo di Addroider, un vecchio dominio inizialmente utilizzato come una sorta di GitHub ma esclusivamente per le applicazioni web.

Di seguito trovate l’elenco delle applicazioni più scaricate che fanno parte di quelle coinvolte nell’attacco:

- Snow Heavy Escavator Simulator (10 milioni di download)

- Hoverboard Racing (5 milioni di download)

- Real Tractor Farming Simulator (5 milioni di download)

- Ambulance Rescue Driving (5 milioni di download)

- Heavy Mountain Bus Simulator 2018 (5 milioni di download)

- Fire Truck Emergency Driver (5 milioni di download)

La lista di tutte le app potete trovarla qui.

Un’altra recente scoperta realizzata dal team di ricerca di Check Point Software Technologies riguarda un gruppo di applicazioni Android che nascondono malware all’interno del SDK di monetizzazione, denominato SWAnalytics, che è stato inserito in applicazioni Android apparentemente innocue e pubblicate nei principali app store cinesi di terze parti. Una volta installata l’app, SWAnalytics segnala alle vittime l’apertura di un’applicazione infetta o riavvia i loro telefoni, appropriandosi in modo silenzioso dell’elenco dei contatti che vengono inviati a un server remoto.

Check Point Software Technologies rileva che al momento le applicazioni infette sono 12, la maggior parte delle quali sono app di utilità di sistema, e che sono già state scaricate ben 111 milioni di volte. Questo significa che il malintenzionato potrebbe aver già raccolto i contatti e i numeri di un terzo dell’intera popolazione cinese!!

Tali dati potrebbero essere già presenti nei mercati del “dark web” per ulteriori exploit, come casi di marketing illecito, truffe telefoniche mirate o abuso di programmi di referral.

Come proteggersi

Se avete scaricato una delle applicazioni che sono nella lista di Check Point, ovviamente cercate di rimuoverla subito, per evitare ulteriori danni. Se nessun tentativo di rimuoverla va a buon fine, dato che SimBad permette di nascondere l’icona dell’app malevola impedendo all’utente di disinstallarla, allora prendete in considerazione l’idea di formattare direttamente il sistema, provvedendo ad un backup di tutti i dati, come foto e video.

Non potrete mai sapere se i vostri dati sono già stati raccolti da potenziali hacker e messi in vendita nel mercato del dark web, però iniziare una bella pulizia delle app può essere un punto di inizio.